Nach installation der April 2020 Updates für Windows 10 19.09 kam es auf einigen von mir betriebenen Systemen zum Verschwinden der Audio-Treiber. Somit war eine Ton Ein- und Ausgabe nicht mehr möglich. In Zeiten von dauerhaften Videoschalten eher ungünstig. Selbes wurde von anderen Nutzern berichtet. Allen gemein: Es handelt sich um PCs und Laptops mit Realtek-Sound auf Basis von Intel HD Audio.

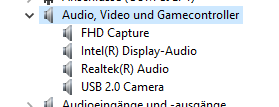

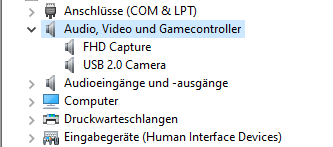

Treiber-Updates zeigen keine Änderung, das Booten eines vernünftigenanderen Betriebssystems bingt funktionierenden Ton mit sich. Interessant dabei: Die Audio-Devices tauchen nicht einmal mehr im Gerätemanager auf. In den ausgeblendeten Geräten wird das Gerät noch angezeigt, jedoch mit der Info „Dieses Hardwaregerät ist zurzeit nicht an den Computer angeschlossen. (Code 45)“.

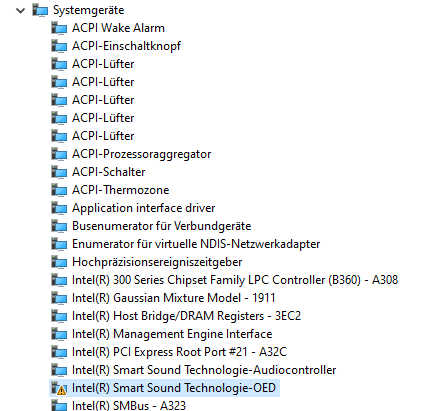

Sucht man etwas weiter findet man unter „Systemgeräte“ einen Eintrag für „Intel(R) Smart Sound Technologie-OED“, welcher als „nicht gestartet“ (Code 10) markiert ist.

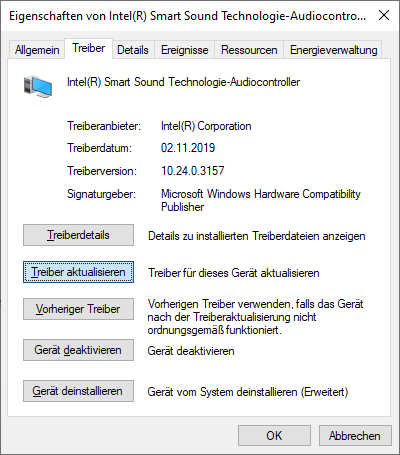

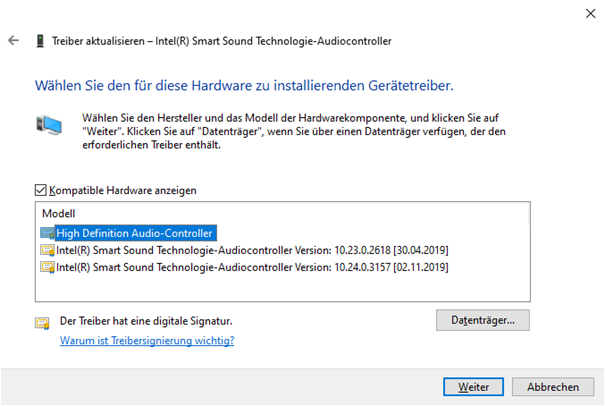

Auch an diesem kann man sich lange erfolglos abarbeiten. Ursache ist der vermeintlich fehlerfreie eintrag drüber: „Intel(R) Smart Sound Technologie-Audiocontroller“. Hier klickt man in den Details auf Treiber ? Treiber aktualisieren. Im Assistenten wählt mach „Auf dem Computer nach Treibersoftware suchen“ und dort „Aus einer Liste verfügbarer Treiber auf meinem Computer auswählen“.

Nun erhält man eine Liste aktueller und älterer Treiber. Statt der Smart-Sound-Technologie (SST) wählt man „High Definition Audio-Controller“ und installiert diesen. Im Anschluss erkennt Windows alle Geräte am Audio-bus neu und die Sound-Ausgabe sollte wieder wie gewohnt funktionieren.