Eigentlich dürfte ich jetzt gar keinen Blogeintrag schreiben können, denn theoretisch säße ich so kurz vor Fronleichnam – wie jedes Jahr – in einem Zelt bei Rock am Ring. Eigentlich. Nach 10 Jahren ununterbrochenem Ringrocken setze ich dieses Jahr dann mal aus – es ist nicht mehr mein Ring.

Hier mal eine kurze Historie, wie ich den Ring erlebt habe und warum ich denke, dass die jetzige Veranstaltung nicht mehr „mein“ Rock am Ring ist.

Los ging es für mich – wie gesagt – vor 10 Jahren. Nachdem in den Vorjahren immer wieder Termine dazwischen kamen schnappte ich mir kurzerhand einen Freund und fuhr los. Freitags natürlich, denn da gehen ja die Konzerte los. Großer Fehler. Wir landeten auf dem Krebsberg, einem recht weit abgelegenen Platz. Dort fanden sich vor Allem Familien und es ging eher ruhig zu. Nunja, ist halt lauferei, aber passt schon – und etwas Nachtruhe ist für den ersten Festivalbesuch ja auch nicht so schlecht. Da die Konzerte doch etwas härter waren ist etwas Ruhe nicht so unangebracht. Zu dieser Zeit gab es noch keine Wellenbrecherbereiche und so durfte auch ich mitbekommen was passiert, wenn alle nach Vorne wollen. Offenbar hatte man irgendwann willkürlich Zäune aufgestellt um zu verhindern, dass noch mehr Besucher nach vorne drängen. Ein und Auslass nur noch auf der rechten Seite – so hieß es. Wer Links stand hatte keine Chance durch zu kommen. Also zumindest bis Einige dann mal anfingen die nicht ganz so groß gewachsenen Besucher über die Zäune ins „Freie“ zu bewegen. Unschöne Sache.

Im Nächsten Jahr war man dann schlauer. Auf beiden Seiten. Besagter Freund und ich waren früher da und durften uns über einen Platz auf B freuen. Das Jahr wurde dann besonders Spaßig, denn neben uns fand sich eine Truppe der Ringrocker. Diese „Fan-Vereinigung“ organisiert nicht nur Partys auf Zeltplätzen, sondern auch gleich eine komplette Warm-up-Party. Entsprechend heiter ging es dann auch in diesem Jahr zu. Auch auf dem Gelände hat man dazugelernt, denn wenn ich mich richtig entsinne gab es in diesem Jahr erstmalig „Wellenbrecherbereiche“, sodass eine Überfüllung und fehlende Möglichkeiten den Bereich zu verlassen nicht mehr vorkommen sollte. Nicht ganz ohne Kinderkrankheiten, aber generell doch etwas, das ich eine gute Idee fand.

Ich meine in Jahr Drei war es, dass ich erstmalig auf A5 landete. War halt der erste Parkplatz aus meiner Richtung, der frei war. Diesmal mit mehreren aus meinem Freundeskreis, die sich angeschlossen hatten. Schon beim Aufbau machten wir Bekanntschaft mit einigen Nachbarn (ja, wenn man einen Hammer dabei hat ist man schnell beliebt…) und so bildete sich eine lustige Truppe, die sich wirklich als Querbeet bezeichnen durfte. Sowohl geografisch, denn man fand Alles – von Münsterländern bis zu Bayern, die RaR cooler fanden als RiP. Auch Gesellschaftlich war die Gruppe gemischt, denn auch hier war zwischen Geschäftsführer über Büromenschen hin zu Arbeitern vom Bau alles vertreten. Das Festival verging und in den nächsten Jahren fand sich ein Großteil der selben Truppe wieder auf A5 ein. Selbst Leute, die zwischenzeitlich eher auf Hotelzimmer und VIP-Eintritt setzten fanden sich am Ende doch die meiste Zeit bei unseren Zelten wieder. Ist halt mehr Party. Das Ganze wurde dann auch immer weiter ausgebaut. Meterlanges Gruppenzelt , Kühlschrank, Pizzaofen, Pool und eine passende Medienanlage für alles zwischen Musik und Mario-Kart. Ich bin da zwar eher der Selbstversorger, aber spätestens das Zelt ist bei Regen und Sturm halt praktisch, kann man weiterfeiern. Zeitweise waren mehr als 40 Leute in unserem „Camp“, organisierten Partys, Turniere und andere Events. Nicht verwunderlich, dass in einigen Jahren ein Teil der Leute das eigentliche Festivalgelände gar nicht betrat und stattdessen auf dem Campingplatz durchfeierte.

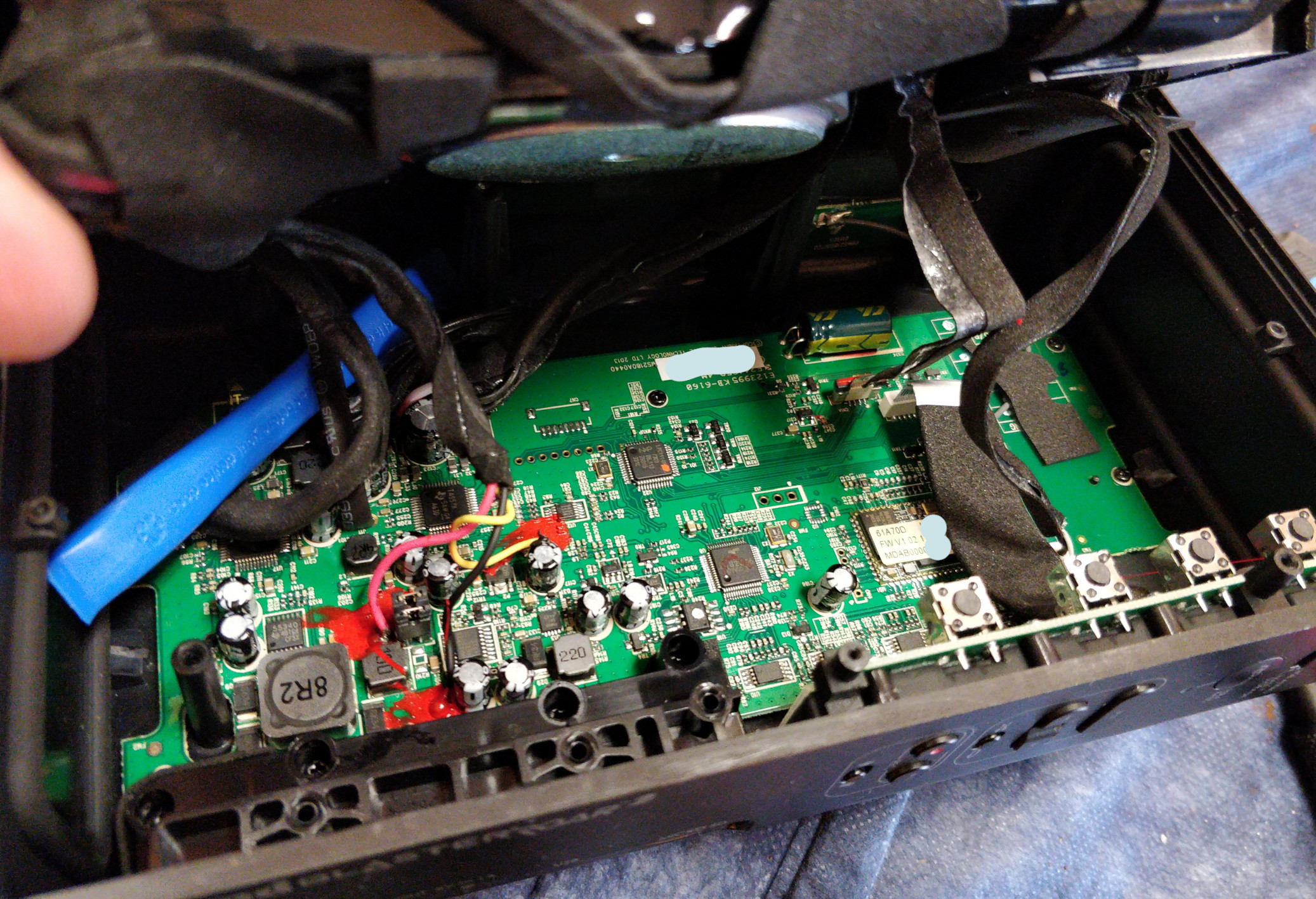

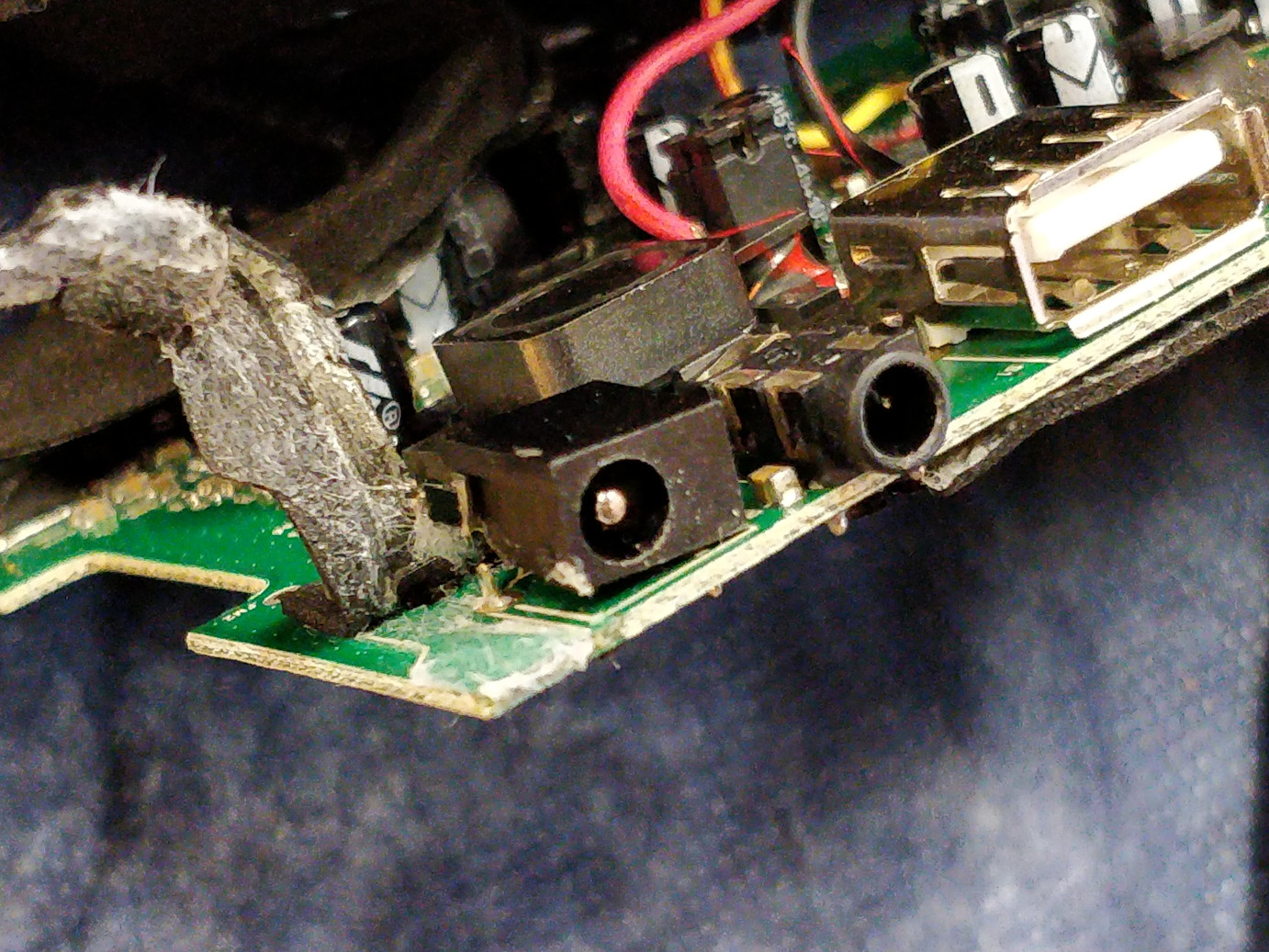

Die ersten Schatten müssten dann gegen 2014 aufgezogen sein – ich meine da gab es dann das erste mal Stress mit dem Veranstalter. „Mimimi keine großen Möbel“. Sie könnten ja liegen bleiben. Really? Ich weiß, dass auf RaR viel liegen bleibt und ja, das ist ein Problem. Aber gibt es hier keine andere Lösung? Soweit ich weiß wurde „Großkram“ mit Foto, Name und Anschrift registriert und ein Pfand hinterlegt. Wenn sich ja jemand nicht abmeldet sollte das auffallen und ggf. die Reinigungskosten umgelegt werden können. Wir hatten mWn immer alles entweder mitgenommen oder bei den Müllsammelstellen abgegeben. Auch ich selbst musste dran glauben. Ich hatte seit Jahren eine kleine Elektronik dabei: Ein kleiner Bleiakku wurde Zuhause per Solar geladen und durfte beim Camping Licht, Handy & Co versorgen. Li-Ion war noch teuer. Der sollte nun verboten sein – er könnte ja auslaufen. Ein AGM-Akku. Ja sicher. Mir sind schon viele von denen „um die Ohren geflogen“, aber noch keiner dabei ausgelaufen.

Auch Gelände wurde immer unschöner, vor Allem die Getränkemitnahme. Man durfte plötzlich nur noch einen Tetra-Pack mit 1l mitnehmen. Und das führte zu vielen tollen Diskussionen beim Einlass. Muss original verschlossen sein. OK. Und jetzt bitte Deckel öffnen. OK. Und jetzt bitte Deckel in den Müll. WTF? Begründung? Damit kann man ja Jemanden abwerfen. JA MIT DEM TETRAPACK VON >=1kg NICHT?! Und wo ist der Unterschied, ob ich Tetrapack oder PET-Flasche mit 1l gegen den Kopf bekomme? Kontrolle in allen Ehren, aber das hier klang doch eher nach reiner Schikane. Eine offener Tetrapack ist quasi unbrauchbar – er schwappt über, es können Dreck und Wespen rein. Toll. Entsprechend sah es dann auch vor den Bühnen aus – so viele durch dehydrierung kollabierte Besucher gab es IMO in den Vorjahren nicht. Ich bin schnell in den McGyver-Modus gewechselt und konnte aus diversen Utensilien mir kurz hinter dem Eingang einen ausreichend dichten Verschluss basteln und so zumindest etwas Flüssigkeit mitnehmen – passt. Zudem hat man an den Brechern meist das Glück, dass auch die Security – je nach Tagesform – schon mal etwas ihrer Verpflegung verschenkt oder in den späteren Jahren über Wasserschläuche die Behältnisse der Besucher auffüllt.

Um nochmal klar zu stellen: Hier geht es nicht darum, dass ich den Veranstaltern und Budenbesitzern ihren Umsatz nicht gönne, es ist nur praktisch nicht möglich. Selbst wer bereit ist die 5€ für ein kleines Wasser zu zahlen hat keine praktikable Möglichkeit dazu. Wer während den Konzerten zur Getränkebude wandert ist seinen Platz los – wer vorne stehen will muss also auch dort bleiben. Vorher etwas kaufen? Auch nicht drin: Es gibt nur Becher. Wie war das mit Überschwappen, Dreck und Wespen? Einzige Chance: In den Pausen laufen Verkäufer mit Faß durch die Reihen und bieten Getränke an. Die Auswahl? Bier. Nur Bier. Ich bin zwar kein Antialkoholiker, aber wenn ich den ganzen Tag vor der Bühne in heißer Sonne literweise Bier trinke dürfte ich von den Headlinern nicht mehr viel mitbekommen.

2015 dann Mendig. Glücksfall für mich, das ist selbst zu Fuß schnell zu erreichen. Auch auf dem Gelände wurden die Wege deutlich kürzer, so kann man dann auch mal zwischenzurch zwischen Zelt und Festivalgelände pendeln. Einen riesen Pluspunkt konnte man bei mir durch die Umgestaltung und Vergrößerung des Festival-Supermarktes erreichen. Gerade in Kombination mit den kurzen Wegen hieß das für mich, dass ich mit Rucksack, Zelt und zwei Tüten in der Hand alles notwenige in einem Weg zwischen Auto und Zeltplatz transportieren konnte. Den Rest besorgte ich mir dann vor Ort – zu normalen Ladenpreisen.

Camping und Organisation war jedoch eher eine Katastrophe. Durch die Einschränkung, dass es sich um ein Wasserschutzgebiet handelt, durften keine Aggregate mitgenommen werden. Stattdessen führte man das „Roch’n’Roll-Camping“ ein: Gegen Aufpreis sollte man bessere Parkplätze sowie einen Campingplatz mit Stromanschluss erhalten. Sollte. Zum Einen gab es wohl massive Platzprobleme, da sich nun die kleinen und großen Gruppen nicht mehr mischten, sondern alle Großgruppen auf RnR drängten und so am Ende deutlich mehr Platz benötigten als wohl vom Durchschnitt ausgehend berechet wurde – toldyouso. Einige mussten daher wohl trotz passendem Ticket auf die allgemeinen Plätze ausweichen. Auch Strom war, wenn man denn Platz bekam, eher ein Witz: 10 Personen = 2kW. Keine Herde, keine Öfen, keine – wait what?! Ja: Keine Verstärker. Auch Fön oder Kaffeemaschienen sollten vermieden werden. Wer zuvor mit Aggregat und Drehstrom ausgestattet war fand das jetzt nicht so lustig. Vor Allem nicht als man erfahren musste, dass der Verteiler „leider schon voll“ war. Pech gehabt: Gezahlt und trotzdem kein Stom, wenn die Nachbarn nichts von ihrer Ration abgeben wollen. Auch führte die Teilung dazu, dass die Gruppen zerbrachen. Wer Geld und viel Ausstattung hatte zog zum RnR, wer einfach nur das Festival genießen wollte eher zum allgemeinen Camping. Selbst das gegenseitige Besuchen war quasi unmöglich, da man ohne passendes Ticket-Addon nicht zum RnR und somit dem Gemeinschaftszelt durchgelassen wurde. Immerhin durfte man sich noch durch den Zaun unterhalten. Tolle Camping-Atmosphäre.

Ich will an diesem Wochenende loslassen und nicht alle paar Meter überlegen, wo meine individuell gekauften Zutrittsrechte enden. Ich will beim Ticketkauf in Vorfreude schwelgen. Wenn ich en Produkt mit 200 individuellen Möglichkeiten abwägen will, geht ich zu Subway.

(Mambo @ ringrocker.com)

Und dann war da ja auch noch das Gewitter. Also das Erste. Verzeichne ich mal unter „Shit happens“. Ist halt Open Air. Sowas gab es auch schon am Ring – man denke nur an den „Tornado“ von 2010 & Co. Und auf anderen Festivals ist da schon schlimmeres passiert. Ich kam Dank Mülltüten und Panzerband trocken davon – und das obwohl das Zelt zu dem Zeitpunkt schon weit über 8 Jahre auf dem Buckel hatte und nicht grade pfleglich behandelt wurde. Trockengelegt, weiter gehts.

wir als gast haben unwetter, unwetter, sogar vorallem falschen terror so weggesteckt wie wir festivalsfreaks eben sind

(StonedHammer @ ringrocker.com)

2016. Jahr Zwei. Jetzt wird alles Besser, oder? Nein. Zu wenig Parkplätze, zu wenig Zeltplätze – selbst ich musst an Tag 0 noch vor der offiziellen Öffnung warten, dass eine Reservefläche verfügbar wird. Zuvor durften nur Leute mit Frühanreisetickets, welche es mit begrenztem Kontingent gab, drauf. Normalerweise wäre dies ein Grund dem Veranstalter gewaltig den Allerwertesten aufzureißen, aber an der Stelle musste ich Ihn doch verteidigen: In den Tagen zuvor hatten heftige Regenfälle die Region getroffen. Einige Orte standen unter Wasser, die Feuerwehren waren im Dauereinsatz. Auch das Flughafengelände – wie gesagt, ich komme aus der Ecke und kenne es daher recht gut – hatte schwer gelitten: Teile der Wiesen hatten sich in Schlamm verwandelt und waren unbenutzbar, asphaltierte Wege nebendran zum Teil unterspült oder gar eingebrochen und weggespült. Für diese Ausgangsumstände lief die Anreise doch überraschend professionell ab.

Aber auch das Jahr soll nicht ganz ohne Zwischenfälle verlaufen: Ich meine ich war grade auf dem Weg von Disturbed zur „Fressmeile“ und traf ein paar Leute, die im selben Ort wohnten. Während ich mir das immer noch beste Festivalfutter (Hallo Handbrotzeit) schmecken ließ meinte einer dieser Mitortsbewohner: Oh, wird dunkel da. So, nun kennt man hier sein Wetter und kann sowas ungefär deuten. In diesem Fall hieß das für mich: Ich geh dann mal mir was Trockenes suchen. Zwar wäre Tenacious D und Volbeat sicher noch interessant gewesen, beide hatte ich aber schon öfter gesehen – nicht genug Motivation mich dafür in den Regen zu stellen, zumal das nach viel Regen aussah. Bis zum Zelt kam ich nicht mehr, da ging es schon richtig los. Glücklicherweise hatte ich auf Basis der Vorhersagen und Wetterwarnungen des DWD eine ordentliche Regenjacke dabei, für die ich morgens noch unverständnisvolle Kommentare erntete, und bleib daher soweit trocken. Obenrum. Unten war schnell „Land unter“. Zwar hat die asphaltierte Landebahn Abläufe, die waren aber offenbar durch dort hingestellten und nun aufgeweichten Papiermüll verstopft. Das Ergabnis war ein Wasserspiegel, der in so ziemlich jedes Schuhwerk lief. Great. Hinzu kamen ein paar Blitzeinschläge – Gewitter halt. Von mir aus sah das nach Gebäuden aus, aber wie sich später rausstellte gab es offensichtlich auch ein paar Äste, die sich Besucher als Wege suchten. Am Zelt angekommen für mich erst mal das übliche Spiel: Trockenlegen, Ravioli aufsetzen, in der Zwischenzeit das Wasserschaden-Handy vom Nachbarn reparieren – was man halt so tut.

Nächster Morgen. Sonne. Wäre da nicht der neu entstandene See nebenan, in dem vereinzelte Zelte schwammen, hätte man vom Unwetter nicht viel sehen können. Vom Zelt aus. Durchsagen und Twitter vermeldeten jedoch, dass es wohl doch etwas ungemütlicher aussah. Verletzte, Festival unterbrochen, man prüfe und werde Informieren wie es weiter geht. Vielen war das recht egal – durchnäßt traten großere Massen schon mal vorsorglich den Heimweg an. Ich packte erst mal Campingstuhl, Ravioli und ein Buch aus – nur die Harten kommen in den Garten. Und niemand versaut mir das Frühstück.

Als dann das Festival fortgesetzt wurde war wohl jedem schnell klar, warum die Unterbrechung nötig war. Das eigentliche Festivalgelände hatte ziemlich gelitten. Ich kann da nur allen Technikern und Helfern meinen Respekt ausdrücken, die aus diesem Chaos wieder ein halbwegs brauchbares Gelände zauberten. Während vor den Bühnen Fans auf Plastikböden den Klängen der funktionierenden Technik lauschten war weiter hinten ein Sumpf entstanden. Selbst ich mit meinen überdurchschnittlichen Füßen versank erst mal gute 5cm im Morast. Und es war ein fieser, dünnflüssiger, welcher beim Versuch den Fuß wieder hoch zu bekommen ein Vakuum zog. Entsprechend viel Kraft war nötig um vorwärts zu kommen. Jedes krabbelnde Kleinkind wäre schneller gewesen.

Der nächste Morgen oder Nacht dann mit der „bösen“ Nachricht: Abbruch. OK, nicht verwunderlich. Was folgte ist aber noch immer etwas, dass ich nicht wirklich gutheißen kann. Mit nur wenig Vorlaufzeit wurden die Besucher aufgefordert das Gelände bis Mittag zu räumen. Anweisung des RP-Innenministers. Ich bin sicher kein Experte, aber das klingt doch eher nach dem Versuch sich politisch zu profilieren als nach einem sinnvollen Sicherheitskonzept. Alle Letzteren die ich kenne haben da eine klare Linie: So lange wie möglich den Betrieb aufrecht halten, sodass man die Besucher nach und nach ohne Gefahr und Panik evakuieren kann. Dass so ein Konzept funktioniert konnte man auch schön letzte Woche beim Brand im Europapark zu sehen. Stattdessen wurde man quasi aus den Zelten geworfen, wurde ohne Möglichkeit sein Hab und Gut mitzunehmen zum Parkplatz getrieben. Grade wer nicht, wie ich, die Absage schon in der Nacht mitbekommen hatte und alles mit einem Gang zum Auto bekommt dürfte hier etwas blöd aus der Wäsche geguckt haben. Die Wege sahen entsprechend aus – statt wie üblich verteilt drängten alle gleichzeitig heraus. Stürze, Verletzungen und Co inklusive – der „Schotter des Todes“ war noch nicht überall verschwunden. Und für was? Dass nun ein Haufen teils stark alkoholisierter Besucher ohne Verpflegung auf einem verschlammten Parkplatz stand, aus dem keine Abfahrt möglich war. Sehr sicher. Großartige Leistung.

2017. Auf nach Mendig. Oder auch nicht, denn kurzfristig ging es dann doch wieder zum Ring. Leider mit allen Einschränkungen. Wärend die Verbote in Mendig durch das Schutzgebiet ja Sinn machten klingt es am Nürburgring doch eher nach Geldmache. Keine Aggregate wegen Umweltschutz? Als ob das das größte Problem wäre – vor Allem da direkt neben den Zelten die Großaggregate der WCs, Verkaufsstände und Beleuchtung wie eh und je brummten. Und nur Tage vorher die der Besucher des 24h-Rennens. Auch Anlagenverbot, Besuchsverbot und der Einlasswahnsinn zogen mit. Nun aber ohne die Vorteile, welche sich in Mendig ergaben. Entsprechend hielt sich meine Laune in Grenzen, aber hey, Rammstein. Oder auch nicht. Terroralarm. Weil ein Name falsch aufgeschrieben wurde. Welp – wird sich schon wer was bei gedacht haben wieder einmal Zehntausende von einem Gelände zu werfen. Immerhin schienen die Besucher hier etwas ruhiger, sodass zumindest ich weniger Verletzte sehen konnte. Also außer jenen, die durch das fehlende Wasser zusammenklappten. Festival gelaufen. Etwas bitteren Nachgeschmack gab es für mich dann noch, als Veranstalter MLK der Kragen platzte und er in einer Pressekonferenz gegen alles und jeden Wetterte. Ja, man kann bei so einer Aktion sauer sein. Ja, man kann dann wütend werden. Aber nein, man sollte deswegen keine unüberlegten Anschuldigungen gegen ganze Gruppen raushauen, dass hier absichtlich Besucher gefährdet würden. Vor Allem nicht, wenn man selbst nicht ganz frei von diesem Vorwurf ist, denn die Ursache für das ganze Problem muss sich MLK wohl selbst auf die Kappe schreiben. Ich komme aus RP, muss ich mich jetzt auch bei jeder Vorstellung aktiv von den Entscheidungen einiger Politiker distanzieren?

MLK kommt mir – auch bedingt durch die schlimmen Aussagen vom letzten Jahr – nur noch vor, wie ein verbitterter alter Mann, der sieht wie sein Projekt stirbt aber nicht versteht, dass man sich viele Probleme selbst erschaffen hat.

(Mehlsack)

Nu ist also 2018 und die Anreise läuft grade. Eine Karte habe ich nicht. Die Anzahl der für mich interessanten Bands ist von „wie soll ich mich teilen“ auf „eine Hand reicht zum Zählen“ gesunken. Hinzu kommt die Preispolitik: Statt wie bisher jährlich die Preise anzuheben hat man sie nun gesenkt! Also mit Stern. Man muss nun für 50€ das Camping und Parken extra kaufen. (Ja, ich kenne den Hintergrund. Parken/Campen wird durch einen anderen Veranstalter durchgeführt) Auf das gibt es dann auch keinen Frühbucherrabatt mehr. Am Ende also doch ein Plus, was als „wir werden günstiger“ verkauft werden soll. Die Einlasskontrollen wurden auch nochmal verschärft: Auf dem Festivalgelände darf man nun gar kein Wasser mehr mitholen – man kann sich ja Einwegplastikbecher mit Leitungswasser füllen. Muss dieser Umeltschutz sein. Einziger Vorteil: Es stehen keine Wahlen an, vielleich hält sich ja die Politik dann dieses Jahr mal raus. Auf auf den Zeltplätzen passt der Daumen jedoch nur noch mit gutem Willen in die Schraube: Große Zelte sind verboten, selbst mein „3-Personen-Zelt“ wäre für mich nicht zugelassen. Dass diese Personenangaben üblicherweise ohne Gepäck angegeben werden haben die Verantwortlichen wohl übersehen. Gruppen- oder Gemeinschaftszelte sind ebenfalls verboten. Pavillons um sich draußen vor der Sonne zu schützen? Ein Kleiner wenn die Gruppe mindestens 10 Personen hat. Grillen? Einweggrills wenn der Veranstalter sagt, dass das Wetter gut genug ist. Natürlich gilt weiterhin Aggregat- und Besuchsverbot. Sorry, aber warum sollte ich hinfahren? Das lässt kein Festivalfeeling aufkommen sondern erinnert mehr an Kindergarten. Ähnliches war auch in meinem Bekanntenkreis zu hören – ich bin mir nicht sicher, ob von den zeitweise mehr als 40 Personen überhaupt noch was übrig ist. Danach zu Urteilen, dass erstmals seit Langem das Festival nicht vorab ausverkauft ist haben sich das wohl auch einige Andere gedacht. Auch die Ringrocker, ich hatte sie ja schon erwähnt, haben einen offenen Brief geschrieben und fragen, ob wir noch der Ring sind. Ich denke: Nicht mehr so wirklich. Mal schauen, ob wir es wieder werden.